Категория: Инструкции

Маршрутизаторы фиксированной конфигурации - Cisco 800 Series предназначены для небольших удаленных и домашних офисов. Устройства обеспечивают связь между локальной сетью Ethernet и сетью Интернет или корпоративной сетью по линиям ISDN, через Frame Relay и X.25, по выделенной линии или через асинхронное соединение по аналоговому модему, а также через ADSL.

Эта недорогая серия маршрутизаторов в сочетании с возможностями Cisco IOS предоставляют малым офисам сетевые возможности, обычно присущие большим бизнес-сетям.

Пользователи малых офисов и удаленные пользователи корпоративных сетей теперь могут использовать дополнительный набор сетевых услуг - таких, как управляемые сетевые сервисы, доступ к виртуальным частным сетям (VPN, Virtual Private Network). Маршрутизаторы Cisco 800 Series также позволяют корпорациям и поставщикам услуг сохранять инвестиции и накопленный опыт при работе с технологиями ПО Cisco IOS, что обеспечивает высокий уровень интеграции с имеющимся оборудованием, экономические преимущества и дополнительный уровень защиты данных.

Семейство Cisco 800 включает в себя несколько моделей маршрутизаторов. Модель Cisco 801 имеет интерфейс ISDN-BRI S/T, используемый во всем мире, а модель Cisco 802 включает в себя дополнительное оконечное устройство NT1 и предназначено для использования в Северной Америке. В модели Cisco 803 дополнительно к указанным добавлены 4 порта Ethernet (эти порты представляют собой 4-портовый концентратор и являются разделяемыми) и 2 порта RJ-11 для подключения устройств POTS (Plain Old Telephone Service), таких, как телефонные и факсимильные аппараты и модемы.

Особо можно выделить модель Cisco 827 - ADSL (asymmetric digital subscriber line) маршрутизатор. В нем установлен процессор ММС 855Т RISC с тактовой частотой 50 MHz. Это очень хорошее решение для высокоскоростного подключения небольшого офиса до 20 компьютеров к сети интернет или к корпоративной сети. При этом вы получаете асимметричный трафик со скоростью до 8 МБ/сек к вам и до 1,5 МБ/сек от вас. В модели Cisco827-4V установлены 4 аналоговых FXS порта для подключения телефонов и передачи голоса через сеть IP.

Интерфейсы маршрутизаторов Cisco 800 Series

1 Smart Serial port

Маршрутизаторы Cisco 800 Series поддерживают такое технологическое нововведение, как PAT (Port Address Translation), которое позволяет создавать "частную сеть", невидимую со стороны остального мира. Технология PAT позволяет сетевым администраторам присваивать локальным сетям IP-адреса, обычно зарезервированные для нужд Интернет, например, 10.0.0.1. Для тех случаев, которые требуют обеспечения избранного доступа к сети, технология PAT позволяет обеспечить доступ только определенным типам приложений, таких как программы просмотра Web, почтовые программы или передача файлов.

Маршрутизаторы Cisco 800 Series также поддерживают электронные карточки, протоколы PAP (Password Authentication Protocol), CHAP (Challenge Handshake Authentication Protocol) и другие функции обеспечения безопасности, обеспечивающие предотвращение попыток несанкционированного доступа к ресурсам корпоративных сетей.

В дополнение можно отметить, что для этой серии маршрутизаторов выпущен дополнительный программный модуль Cisco IOS Firewall Feature Set, который позволяет интегрировать функции Firewall непосредственно в маршрутизатор Cisco 800.

Упрощенная процедура настройки

Каждый маршрутизатор Cisco 800 Series комплектуется бесплатным программным обеспечением Cisco Fast Step, которое обеспечивает выполнение упрощенной процедуры установки и цветовое кодирование соединений. Возможности этого ПО позволяют пользователям, не имеющим опыта в работе с устройствами Cisco, производить установку, тестирование и запуск в эксплуатацию маршрутизатора Cisco 800 менее чем за 30 минут.

Виртуальные частные сети (VPN)

Виртуальные частные сети обеспечивают объединение географически разнесенных локальных сетей и корпоративных удаленных пользователей в единую сетевую систему, используя для этих целей каналы связи и сети общего пользования (например, Интернет), однако сетевые возможности и сервисы, предоставляемые этими сетями, выглядят так, как если бы они использовали частные линии и каналы связи. Для того чтобы сервисы сетей VPN были аналогичны сервисам, предоставляемым сетями, использующими частные каналы связи, на каналах связи общего пользования необходимо обеспечить тот же уровень защиты данных и гарантированное качество сервиса. Будучи составной частью программного обеспечения маршрутизаторов Cisco 800 Series, технологии Cisco IOS предлагают законченное решение для корпоративных пользователей по организации защищенного удаленного доступа к сетям VPN с сохранением того же уровня надежности и доступности сетевых ресурсов.

Варианты программного обеспечение (Cisco IOS):

Cisco 801-805 IP Feature Pack

Дан роутер с заводскими настройками .

Войти в режим конфигурации

Поставить пароль на роутер

username privilege 15 password

Изменить имя роутера

По умолчанию, с нулевого по третий порты FastEthernet(на корпусе помечены как LAN) объединены в Vlan 1

Vlan 1 имеет IP адрес 10.10.10.1 с маской 255.255.255.240

Это означает, что в Vlan 1 данный роутер сможет обслуживать адреса с 10.10.10.0 по 10.10.0.15, причем 10.10.10.0 - адрес сети, 10.10.10.15 - broadcast.

10.10.10.1 - занят под шлюз. Остается 13 адресов.

Можно расширить диапазон, чтобы подключить более 13 компьютеров к данному роутеру.

Например, для всех уже привычные 255 адресов (10.10.10.0 - адрес сети, 10.10.10.255 - broadcast)

ip address 10.10.10.1 255.255.255.0

На Cisco 800 Series по умолчанию включен сервер DHCP

В DHCP тоже нужно расширить диапазон выдаваемых адресов и добавить сетевые настройки fryazino.net

ip dhcp pool ccp-pool

no network 10.10.10.0 255.255.255.240

network 10.10.10.0 255.255.255.0

dns-server 192.168.2.20 192.168.2.90

domain-name fryazino.net

Заметить, что для ограничения доступа к Cisco на line vty 0 4 присутствует access-class 23 in

Расширить в access-list 23 диапазон адресов с которых возможен доступ

В access-list необходимо использовать инвертированную маску

Для 255.255.255.240 -- это 0.0.0.15

Для 255.255.255.0 -- это 0.0.0.255

no access-list 23 permit 10.10.10.0 0.0.0.15

access-list 23 permit 10.10.10.0 0.0.0.255

Отключить http, https серверы

no ip http server

no ip http secure-server

Для доступа к сети нужно настроить на четвертом порту FastEthernet(на корпусе помечено как WAN) IP-адрес, который прописан в приложении к договору fryazino.net

Настроить маршрутизацию для локальной сети

ip route 192.168.0.0 255.255.0.0

Настройка L2TPОписать класс pseudowire. Имя l2tp-internet. Инкапсуляция l2tp версии 2. Соединение с интерфейса FastEthernet4 (WAN).

encapsulation l2tpv2

ip local interface FastEthernet4

Описать виртуальный интерфейс PPP. Отключить Cisco Discovery Protocol. Получить IP-адрес автоматически. Логин. Пароль. Адрес VPN-сервера. VC ID. Имя pseudowire класса. В данном случае VC ID = 1.

no cdp enable

ip address negotiated

ppp chap hostname

ppp chap password

pseudowire 1 pw-class l2tp-internet

Настроить маршрутизацию для Интернета

ip route 0.0.0.0 0.0.0.0 Virtual-PPP1

Настройка NATОписать направления трафика с помощью access-list -- в сеть Фрязино(FryazinoNet) и в Интернет(Internet)

Сеть Фрязино имеет адреса 192.168.0.0/255.255.0.0

Все, что не входит в сеть Фрязино считается Интернетом

В access-list необходимо использовать инвертированную маску

Для 255.255.255.0 -- это 0.0.0.255

Для 255.255.0.0 -- это 0.0.255.255

ip access-list extended FryazinoNet

permit ip 10.10.10.0 0.0.0.255 192.168.0.0 0.0.255.255

ip access-list extended Internet

deny ip 10.10.0.0 0.0.0.255 192.168.0.0 0.0.255.255

deny ip 10.10.0.0 0.0.0.255 host 255.255.255.255

permit ip 10.10.0.0 0.0.0.255 any

Для внешних интерфейсов установить ip nat outside. Для внутренних интерфейсов -- ip nat inside.

Создать правила NAT для Фрязинской сети и для сети Интернет

ip nat inside source list FryazinoNet interface FastEthernet4 overload

ip nat inside source list Internet interface Virtual-PPP1 overload

Выйти из режима конфигурации

copy running-config startup-config

Мы настраивали по этому листингу:

Код: Выделить всё version 12.4

no service pad

service tcp-keepalives-in

service tcp-keepalives-out

service timestamps debug datetime msec localtime show-timezone

service timestamps log datetime msec localtime show-timezone

service password-encryption

service sequence-numbers

!

###Пропишем имя хоста для нашего маршрутизатора:

hostname router

!

boot-start-marker

boot-end-marker

!

### Установим пароль на режим enable:

enable password mypassword

!

no aaa new-model

!

resource policy

!

no ip source-route

!

ip cef

!

no ip dhcp use vrf connected

ip dhcp excluded-address 192.168.1.1

!

### Поднимаем DHCP

ip dhcp pool local_net

import all

network 192.168.1.0 255.255.255.0

dns-server 88.147.129.15 88.147.128.17

default-router 192.168.1.1

!

!

ip tcp synwait-time 10

no ip bootp server

ip domain name domain.local

ip name-server 88.147.129.15

ip name-server 88.147.128.17

ip ssh time-out 60

ip ssh authentication-retries 2

!

### Активируем режим irb

bridge irb

!

### Заводим WAN-интерфейс

interface ATM0

no ip address

no ip redirects

no ip unreachables

no ip proxy-arp

ip route-cache flow

no atm ilmi-keepalive

dsl operating-mode auto

!

### Так как у нас 1 канал PVC, то и саб-интерфейс будем заводить один

interface ATM0.1 point-to-point

description $WAN$

no snmp trap link-status

!

### Прописываем парамеры канала vpi — 0 и vci — 33

pvc 0/33

pppoe-client dial-pool-number 1

!

!

bridge-group 1

!

interface FastEthernet0

!

interface FastEthernet1

!

interface FastEthernet2

!

interface FastEthernet3

!

### Поднимаем интерфейс, смотрящий во внутреннюю сеть

interface Vlan1

description $INSIDE$

ip address 192.168.1.1 255.255.255.0

ip access-group 101 in

no ip redirects

no ip unreachables

no ip proxy-arp

ip nat inside

ip virtual-reassembly

ip route-cache flow

ip tcp adjust-mss 1452

!

###Так как необходимо поднять PPPoE-клиент,то поднимается интерфейс Dialer.

interface Dialer0

description $OUTSIDE$

ip address negotiated

no ip redirects

no ip unreachables

no ip proxy-arp

ip mtu 1452

ip nat outside

ip inspect DEFAULT100 out

ip virtual-reassembly

encapsulation ppp

ip route-cache flow

dialer pool 1

dialer-group 1

no cdp enable

### Указываем типы авторизации

ppp authentication chap pap

### Прописываем логин и пароль на доступ в Интернет для каждого типа

ppp chap hostname my_login

ppp chap password 7 my_password

ppp pap sent-username my_login password 7 my_password

!

### Указываем дефолтовый маршрут

ip route 0.0.0.0 0.0.0.0 Dialer0

!

### Отключаем встроенный HTTP сервер

no ip http server

no ip http secure-server

ip nat inside source list 1 interface Dialer0 overload

!

### Разрешаем всё для нашего аксесс-листа. Если же необходимо ограничить доступ к/от другим сетям, то необходимо будет под каждую из них прописывать правила.

access-list 101 permit ip any any

dialer-list 1 protocol ip permit

no cdp run

!

control-plane

!

bridge 1 protocol ieee

!

line con 0

login local

no modem enable

transport output telnet

line aux 0

login local

transport output telnet

line vty 0 4

privilege level 15

login local

transport input telnet ssh

.

Чтобы появился графический интерфейс, нужно прошить последней SDM, и включить в этом месте:

Код: Выделить всё ### Отключаем встроенный HTTP сервер

no ip http server

no ip http secure-server

ip nat inside source list 1 interface Dialer0 overload

.

Потом выключить.

Эти модемы очень надёжные, много функций, во общем - супер модем, впрочем как все "кошки" )))

Примечание: на этой модели только 1 vlan! Он сразу на 4 порта, а то в инете полно неверной инфы, что у него несколько виланов.

"Здесь я выполняю роль яиц - участвую, но не вхожу" Ф.Г. Раневская

Renta Администратор Сообщения: 1292 Зарегистрирован: 20 дек 2008, 21:13

Маршрутизаторы серии Cisco 800 работают под управлением ПО Cisco IOS TM и предназначены для удаленных небольших и домашних офисов.

Устройства Cisco 800 обеспечивают связь между локальной сетью Ethernet и сетью Интернет или корпоративной сетью по линиям ISDN, по линиям широкополосного доступа Digital Subscriber Line (IDSL, ADSL, G.SHDSL), через соединения Frame Relay и X.25, по выделенной линии или через асинхронное соединение по аналого- вому модему.

Компактная и экономичная серия маршрутизаторов Cisco 800 предоставляет новые расширенные возможности защиты от несанкционированного доступа, обеспечивает упрощенный порядок настройки, обладает низкой общей стоимостью владения и функциональными возможностями по принципу «всё в одном».

Основные возможности:Настройка Cisco 800 Series для подключения к провайдеру по средствам ADSL - 12.06.2009, 21:54

ИНТРО

Частенько на форумах встречаются вопросы «какой выбрать ADSL маршрутизатор, что бы в нем было все и в работе не было проблем?» В ответ как правило начинают засыпать разнообразными модельками от ZyXEL, D-Link и т.д. Но ведь ни для кого не секрет, что лучшим телекоммуникационным оборудованием являются железки от Cisco! В не каждый домашний бюджет они вписываются, но вот для предприятия, пусть даже очень маленького простейшие модели вполне по карману.

ЗАДАЧА

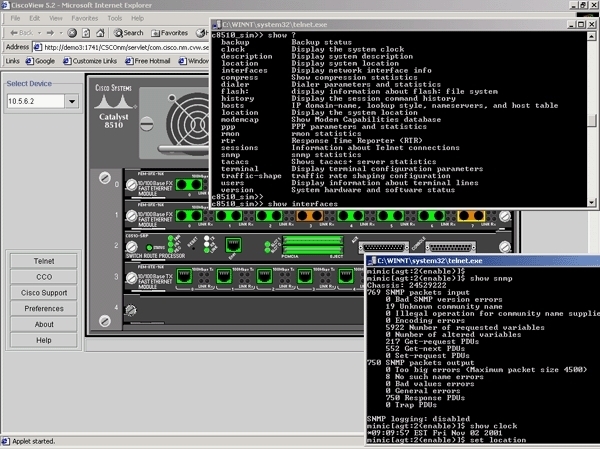

Настройка с помощью CLI (CDM рассматриваться не будет) Cisco 800 Series для подключения к ADSL провайдеру.

РЕШЕНИЕ

Для начала необходимо произвести базовые настройка маршрутизатора. Для этого подключаемся через консольный кабель, запускаем putty и подключаемся к serial порту к которому подключён кабель (скорее всего будет COM1). Не забываем произвести правильные настройки putty:

Speed. 9600

Data bits. 8

Stop bits. 1

Parity. None

Flow control. None

После включения маршрутизатора на экране должен отображаться процесс загрузки. Увидев приглашение, нажимаем Enter и вводим дефолтные логин (cisco ) и пароль (cisco ). В ответ получаем приглашение командной строки:

Переходим в привилегированный режим, в котором выполняются все основные операции, следующей командой:

Router > enable

Router #

Далее можно сразу приступить к конфигурированию маршрутизатора, но я предпочитаю очищать дефолтный конфиг и настраивать с ноля. Для этого выполняем следующую команду и перегружаем роутер:

Router #erase startup-config

Router #reload

Далее подтверждаем желание перегрузиться и ждем…

В процессе загрузки маршрутизатор предложит войти в меню автоматической конфигурации, но мы вежливо отказываемся, ответив на вопрос no и дождавшись полной загрузки снова входим в привилегированный режим (на это раз вводить логин и пароль не нужно). Для входа в меню конфигурации роутера вводим команду:

Router #configure terminal

Enter configuration commands. one per line. End with CNTL / Z.

Router ( config ) #

Задаем имя роутера и доменное имя и добавляем пользователя:

Router ( config ) #hostname R1

R1 ( config ) #ip domain-name mydomain

R1 ( config ) #username user privilege 15 password mypass

Теперь необходимо обеспечить элементарную безопасность роутера включив шифрование паролей, установив пароли на терминальное подключение и привилегированный режим а также включив ssh, который понадобиться в дальнейшем для управления маршрутизатором через сеть.

R1 ( config ) #service password-encryption

R1 ( config ) #line con 0

R1 ( config - line ) #password mypassword

R1 ( config - line ) #login

R1 ( config - line ) #exit

R1 ( config ) #enable secret mysecretpass

R1 ( config ) #crypto key generate rsa 1024

R1 ( config ) #ip ssh time-out 120

R1 ( config ) #ip ssh authentication-retries 3

R1 ( config ) #line vty 0 4

R1 ( config - line ) #transport input ssh

R1 ( config - line ) #login local

В результате у нас будет установлен пароль на терминальное подключение mypassword, установлен пароль на привилегированный режим mysecretpass, сгенерирован 1024-битный rsa ключ для аутентификации через ssh и разрешено удалённое подключение только через ssh (телнет выключен) для которого создан пользователь user с наивысшими правами и паролем mypass.

Также за ненадобностью отключаем возможность управление роутером через SDM а так же протокол CDP:

R1 ( config ) #no ip http server

R1 ( config ) #no ip http secure-server

R1 ( config ) #no cdp run

Теперь нужно назначить ip адрес маршрутизаторы, дабы им можно было управлять не только через консоль, но и через сеть. Для этого назначаем vlan'у номер 1 ip адрес (можно создать и новый vlan, но тогда нужно будет порту, который смотрит в локальную сеть назначать новый vlan, т.к. по умолчанию всем 4 портам назначен первый vlan).

R1 ( config ) #interface vlan1

R1 ( config -if) #ip address 192.168.1.1 255.255.255.0

R1 ( config -if) #ip nat inside

R1 ( config -if) #no shutdown

R1 ( config -if) #interface fastethernet 0

R1 ( config -if) #no shutdown

R1 ( config -if) #exit

Все, теперь можно управлять маршрутизатором через ssh указав ip 192.168.1.1, подключив первый порт роутера (Fa0) к сети. Этот же адрес будет адресом шлюза по умолчанию в локальной сети.

Теперь переходим к настройке подключения к провайдеру.

R1 ( config ) #interface atm0

R1 ( config -if) #description Connectet to Ukrtelecom's DSLAM

R1 ( config -if) #no ip address

R1 ( config -if) #logging event atm pvc state

R1 ( config -if) #pvc 1/32

R1 ( config -if- atm - vc ) #encapsulation aal5snap

R1 ( config -if- atm - vc ) #pppoe-client dial-pool-number 1

R1 ( config -if- atm - vc ) #exit

R1 ( config -if) #interface Dialer0

R1 ( config -if) #description ISP PPPoE

R1 ( config -if) #ip address negotiated

R1 ( config -if) #ip nat outside

R1 ( config -if) #ip mtu 1492

R1 ( config -if) #encapsulation ppp

R1 ( config -if) #dialer pool 1

R1 ( config -if) #ppp authentication pap callin

R1 ( config -if) #ppp pap sent-username ppplogin@dsl.ukrtel.net password ppppass

R1 ( config -if) #exit

R1 ( config ) #ip route 0.0.0.0 0.0.0.0 Dialer0

А теперь по-подробней: дня начала конфигурируем atm интерфейс, задав нужные параметры pvc и указываем тип инкапсуляции, далее настраиваем виртуальный интерфейс Dialer0, указав что ip получаем по DHCP от провайдера (ip address negotiated), включаем нат, указываем размер mtu, тип инкапсуляции (ppp), авторизации (ppp authentication pap callin) ну и задаем сами параметры авторизации - логин и пароль (ppplogin@dsl.ukrtel.net и ppppass соответственно). Напоследок назначаем маршрут по умолчанию.

Теперь настраиваем NAT и если необходимо, пробрасываем порт на внутреннюю машинку:

R1 ( config ) #ip nat inside source list 1 interface Dialer0 overload

R1 ( config ) #access-list 1 permit 192.168.1.0 0.0.0.255

R1 ( config ) #ip nat inside source static tcp 192.168.1.2 80 interface Dialer0 80

Также необходимо на локальном интерфейсе (в нашем случае Fa0) указать размер mtu, выполнив команду:

R1 ( config -if) #ip tcp adjust-mss 1452

Все, настройка закончена. можно приступать к тестированию.

Для этого на компьютере, подключённом к локальной сети настраиваем параметры сети, указав шлюз по умолчанию - ip маршрутизатора, а днс - ip адреса OpenDNS (давненько пользуюсь, удобный сервис) либо DNS своего провайдера.

На этом все. На самом деле настроек гораздо больше, но в большинстве случаев должно хватить и этого.

Надеюсь кому-то эта статейка будет полезна. Комментарии, критика и пожелания приветствуются

P.S. Писал по памяти глядя на рабочие конфиги, так что могут быть неточности. Все настройки производились на Cisco 857, но по идее должны работать и на остальных 800-й серии, которые поддерживают ADSL. Для включения ssh необходим IOS advsecurityk9