Категория: Инструкции

Оригинал: Security scans with OpenVAS

Автор: Federico Kereki

Дата: 9 октября 2008

Перевод: Александр Тарасов aka oioki

Дата перевода: 29 октября 2008

Безопасность - важнейший момент любой сети, и с появлением все новых видов угроз и атак, сетевому администратору все сложнее поддерживать ее в рабочем состоянии. Так что необходимо, во-первых, автоматизировать проверки безопасности, а во-вторых чтобы они были в актуальном состоянии, чтобы можно было противодействовать новейшим изобретенным атакам. Open Vulnerability Assessment System (OpenVAS) - это сканер сетевой безопасности, состоящий из центрального сервера и графической оболочки. Сервер позволяет запускать несколько проверок уязвимости в сети (NVT), написанных на языке Nessus Attack Scripting Language (NASL), который часто обновляется разработчиками OpenVAS.

OpenVAS - это ответвление версии 2.2 классического сканера Nessus. Около трех лет назад Nessus отошел от лицензии GPL. и версия 3.0 была уже коммерческой. Саму программу можно скачать бесплатно, однако свежие обновления NVT и другие полезности можно получить лишь за деньги ( однако некоторые ограничения были сняты для домашнего использования). В июле был выпущен OpenVAS версии 1.0, основанный на версии Nessus 2.2, с некоторыми улучшениями. Код этого проекта распространяется полностью по лицензии GPL.

Установка системы OpenVAS имеет архитектуру сервер/клиент, включающую в себя несколько компонентов. На серверной части (может работать только под управлением Linux) понадобится четыре пакета:На клиентской части (Linux или Windows) понадобится только OpenVAS-Client.

Во многих дистрибутивах уже есть OpenVAS. У меня openSUSE, и я для установки воспользовался пакетным менеджером Smart. Все, что мне нужно было сделать - это набрать

и все установилось. Как альтернатива, можно сходить на страницу загрузки. скачать каждый пакет по отдельности и установить их согласно инструкции.

Итак, пакеты установлены. Однако рано запускать проверки - еще необходимо выполнить несколько команд от имени администратора root. Во-первых, нужно создать сертификат, чтобы весь обмен между сервером и клиентами был скрыт от посторонних глаз, это делается с помощью команды openvas-mkcert. Сертификаты работают лишь некоторое время, по истечении срока необходимо будет пересоздать их.

Далее, нужно открыть порт 1241 на файрволле, так чтобы клиенты смогли подсоединиться к серверу. Затем добавьте пользователей - задайте логин, укажите метод аутентификации (по паролю или по сертификату) и правила доступа. Правила могут быть следующих видов: accept ip/mask (к примеру, принимать соединения из подсети - accept 192.168.0.229/24 ), deny ip/mask. default accept и default deny. Первые два правила указывают, какие IP-адреса нужно будет сканировать; специальный макропараметр client_ip означает IP-адрес вошедшего в систему пользователя. Последние два правила определяют поведение системы по умолчанию; если пользователь хочет просканировать адрес, который не попадает под указанные выше правила accept и deny, тогда применяется политика по умолчанию (default). К примеру, если указано только одно правило default accept. тогда пользователь сможет просканировать любую машину; комбинация accept client_ip и default deny означает, что пользователь сможет просканировать только ту машину, с которой он сам зашел.

OpenVAS хранит конфигурации пользователей в каталоге /var/lib/openvas/users/. у каждого пользователя есть свой каталог, поэтому можно применять отдельные правила для каждого пользователя. Остальная серверная конфигурация хранится в файле /etc/openvas/openvasd.conf. для большинства администраторов сгодятся настройки по умолчанию. Конфигурационный файл хорошо откомментирован, и внести свои изменения будет несложно.

Итак, важная часть: запуск тестов. Чтобы проверки безопасности были актуальными, нужно иметь свежие NVT. Для их обновления необходимо периодически запускать на сервере программу openvas-nvt-sync. Она основана на утилитах rsync и md5sum. которые необходимо установить вручную. Как добавлять новые NVT-источники и сертификаты, написано в онлайн-документации.

После обновления NVT можно запускать сервер, просто отдайте команду openvasd -D. После этого можно будет осуществлять проверки с клиентов.

Где взять NVTВ комплекте OpenVAS идет один источник с более чем 5 тысячами NVT, однако можно подключить и другие источники. Посмотрите внутрь скрипта /usr/sbin/openvas-nvt-sync. в нем должна быть строка вида

Измените ее на какую-нибудь свою. Например, стоит взглянуть на источник AlienVault. Можно также пользоваться бесплатным источником Nessus. для этого нужно зарегистрироваться, однако минусом является то, что новые проверки для таких "неплатящих" пользователей намеренно даются с недельной задержкой.

Запуск проверокДля запуска клиента командуйте OpenVAS-Client ; обратите внимание на заглавные буквы (в openSUSE программу клиента можно будет найти в главном меню: Utilities -> Security ; в зависимости от дистрибутива этот путь меняется). Главное окно программы разделено на две части: слева в древовидном списке имеется список задач, области действия и отчеты; справа расположено несколько вкладок, позволяющих вам гибко настраивать проверки безопасности. При первом запуске клиента слева будет лишь одна запись: Global Settings - это глобальные настройки по умолчанию. Для изменения параметров необходимо подключиться к серверу.

Для запуска проверки необходимо определить задачу. Нажмите на кнопке New Task на панели инструментов, выберите подходящее название для задачи (к примеру, Проверить главный сервер ), во вкладке Comments справа можно описать задачу более подробно, для себя.

Теперь добавим область действия - это всего лишь сложное название для общей конфигурации задачи. Выберите в главном меню Scope -> New. Для вашей задачи появится пустая область, а рядом с названием задачи появится значок "неподключен". Нажмите кнопку "подключение" на панели инструментов, укажите, к какому серверу хотите подключиться и введите логин с паролем. У вас появится несколько диалоговых окон (так будет только в первый раз), предупреждающих вас об обмене сертифкатами, и клиент займется скачиванием всех NVT с сервера.

Если вам нужно выполнить быструю стандартную проверку, нажмите на кнопке Execute на панели инструментов (или выберите Scope -> Execute из главного меню), и OpenVAS запустит все имеющиеся проверки. По завершении работы под записью области действия появится строка отчета, в котором можно посмотреть подробности сканирования. Каждая найденная проблема имеет свой собственный номер Common Vulnerabilities and Exposures (CVE), к примеру CVE-2008-1238; описание всех CVE можно найти на сайте CVE или в базе данных National Vulnerability Database. В отчете также могут быть указаны дополнительные сведения, такие как предполагаемые пути решения проблем и оценка опасности найденных уязвимостей (низкая, средняя или высокая).

Чтобы более детально настроить задачу, выберите область действия и справа увидите имеющиеся настройки:

OpenVAS может выводить отчет в форматах HTML (там даже будет графика), LaTeX или PDF (вывод в последний формат возможен только при использовании несвободной программы HTMLDOC).

Хотя коммерческий Nessus предоставляет больше разных проверок, однако и OpenVAS может найти своего администратора. Все равно - стоит его попробовать.

Эта статья еще не оценивалась

Вы сможете оценить статью и оставить комментарий, если войдете или зарегистрируетесь .

Только зарегистрированные пользователи могут оценивать и комментировать статьи.

СЕРГЕЙ ЯРЕМЧУК. автор более 800 статей и шести книг. С «СА» с первого номера. Интересы: сетевые технологии, защита информации, свободные ОС, grinder@samag.ru

Сканер уязвимости OpenVAS

Сканеры уязвимости позволяют в автоматическом режиме произвести оценку эффективности защиты систем. Open Source-решение OpenVAS по своим возможностям не уступает коммерческим аналогам

Интерес к сканерам уязвимости или безопасности в последнее время заметно утих, хотя их значимость от этого нисколько не изменилась. Это по-прежнему нужный инструмент в руках администратора. Хотя некоторые администраторы и игнорируют такой класс программ, обычно ссылаясь на то, что они периодически обновляют ПО и им бояться нечего. На самом деле наличие свежей версии программы вовсе не означает отсутствие проблем. И, например, уязвимость может проявляться только при определенных настройках, версия ПО роли не играет. Также критические сервисы многие стараются не трогать, пока они работают. Сканер уязвимости здесь будет очень кстати, так как о таких системах порой просто забывают.

Сами сканеры уязвимости являются логическим продолжением сетевых сканеров, они умеют обнаруживать узлы и идентифицировать сервисы (по баннеру, заголовку и т.д.) и проверять их по базам известных уязвимостей и на наличие специфических дыр, связанных с неправильной настройкой. Для некоторых проверок может производиться имитация атаки (тесты безопасности). По итогам администратор получает отчет, в котором наглядно показана текущая ситуация. Нужно помнить, что сканер уязвимости – не панацея, он не может найти то, чего нет в базе.

Список продуктов очень велик: Nessus vulnerability scanner, Xspider, GFI LanGuard, SAINT, BeyondTrust Retina Network Security Scanner и другие. Практически все решения, ранее предлагавшиеся бесплатно, сегодня коммерциализировались, и максимум, что можно получить, – это ограниченную версию. Поэтому наличие бесплатных программ вроде OpenVAS [1] очень кстати.

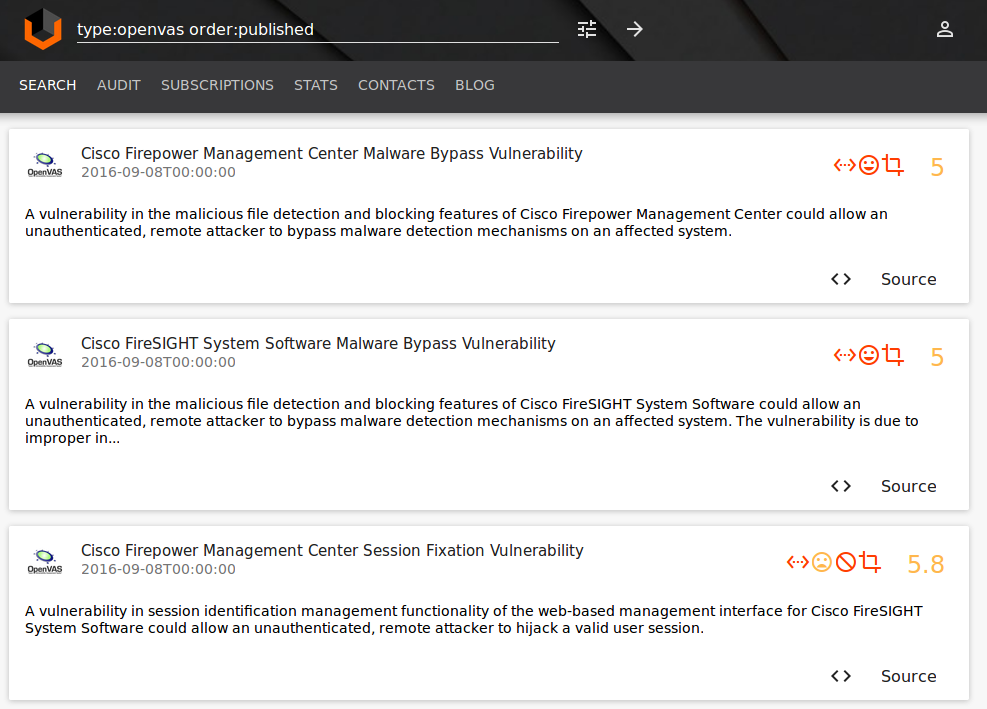

Распространяемый по лицензии GNU GPL OpenVAS (OpenSource Vulnerability Assessment Scanner) является форком популярного сканера безопасности Nessus, изначально открытого, но в 2005 году ставшего закрытым продуктом. И хотя они в чем-то сохранили схожесть, на данный момент это совершенно разные решения. С версии 6 в OpenVAS реализована новая концепция управления информацией о безопасности. В основе работы OpenVAS лежит коллекция NVT (Network Vulnerability Tests) тестов безопасности (более 30 000), позволяющих выявить уязвимость. Описание известных проблем затем проверяется по базам автоматизированного управления уязвимостями CVE и OpenSCAP (Security Content Automation Protocol). Сам OpenSCAP [2] поддерживает несколько спецификаций: XCCDF, OVAL, ARF, CCE, CVSS и CVE.

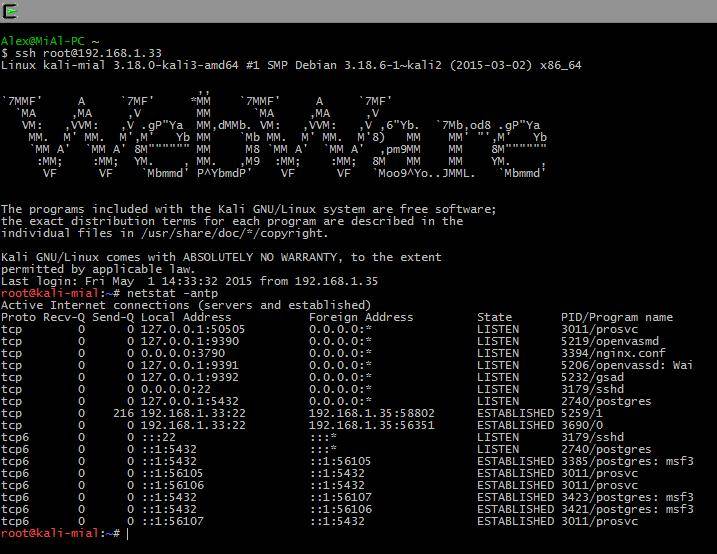

Как и Nessus, OpenVAS построен по клиент-серверной схеме и состоит из нескольких сервисов и инструментов. Ядром является сервис OpenVAS Scanner, который, собственно, и выполняет сканирование (работает на 9391-м порту). Причем в процессе проверок систем используются известные продукты: nmap и pnscan, ike-scan, pnscan, strobe и другие. Вся интеллектуальная часть содержится в OpenVAS Manager (порт 9390), которая может собирать и анализировать результаты, собранные с нескольких установок OpenVAS. Это основной сервис, который обеспечивает полный контроль над уязвимостями, реализованы управление политиками, сканирование по расписанию, обнаружение ложных срабатываний, представление отчетов в самых разных форматах (XML, HTML, LateX и др.). Для управления сканерами используется протокол OTP (OpenVAS Transfer Protocol), сам может получать команды по XML, подобном OpenVAS Management Protocol (OMP). Все настройки и собранная информация хранятся централизованно в SQL базе данных (SQLite).

Управление всеми функциями (основные учетными записями и потоками OpenSCAP ) производится через OpenVAS Administrator (порт 9393), который сделан в виде инструмента командной строки или может работать как сервис. Реализованы три клиентские части: консольная OpenVAS CLI (omp), веб-интерфейс Greenbone Security Assistant (GSA) (порт 443 или 9392, используется свой microhttpd веб-сервер) и настольный Qt-клиент Greenbone Security Desktop (GSD). При этом CLI и GSD доступны для Linux и Windows.

Кроме этого, поддерживается интеграция с другими продуктами класса ISMS (Information Security Management System) и системами мониторинга (Nagios).

Мажорные обновления OpenVAS выходят каждые 12 месяцев.

Статью целиком читайте в журнале «Системный администратор», №4 за 2014 г. на страницах 22-24.

Сканеры уязвимостей — это программные или аппаратные средства, служащие для осуществления диагностики и мониторинга сетевых компьютеров, позволяющее сканировать сети, компьютеры и приложения на предмет обнаружения возможных проблем в системе безопасности, оценивать и устранять уязвимости. (Википедия).

Известными коммерческими сканерами являются Nessus, GFI LANguard, XSpider.

В отличии от прочих, OpenVAS бесплатен, работает без каких либо ограничений и может пригодится как сетевым администраторам, так и специалистам ИБ для выявления актуальных проблем своей инфраструктуры.

В основе работы OpenVAS-а лежит постоянно пополняемая коллекция NVT тестов безопасности (которых уже больше 30000), а также подключение к базе CVE, описывающей известные уязвимости. Исполнение NVT тестов позволяет выявить уязвимость, а CVE обеспечивает описание проблемы и способы её решения.

1. Выбор железа.

Тут все просто, если предстоит сканировать часто и большие диапазоны адресов, то тем мощнее железо, тем лучше. Можно увеличивать число параллельных потоков обработки сетевых адресов, да и само сканирование по каждому хосту будет проходить быстрее.

2. Установка.

Тут я выбираю наименее проблемный для меня способ установки из пакетов.

Заходим на адрес.

www.openvas.org/install-packages.html

Выбираем нужный дистрибутив и устанавливаем.

В моем случае это CentOS и репозитарий atomicorp. Скрипт сам скачает все зависимости, проведет первоначальное обновление базы уязвимостей и пропишет нужные настройки. В процессе попросит придумать логин и пароль для доступа в Openvas.

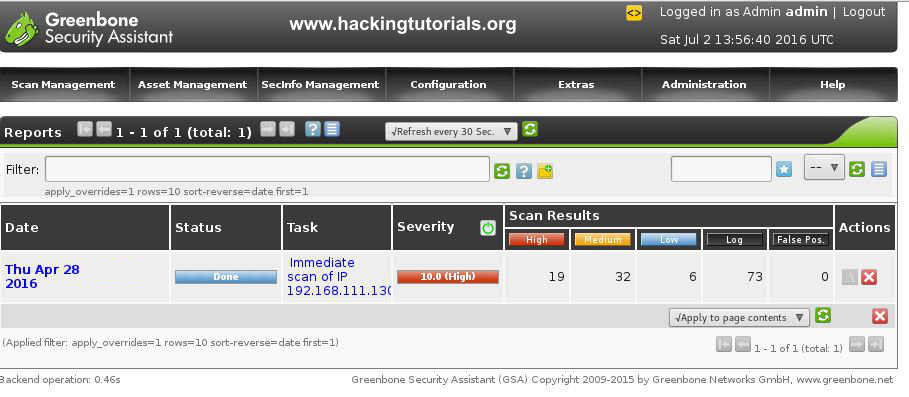

3. Использование.

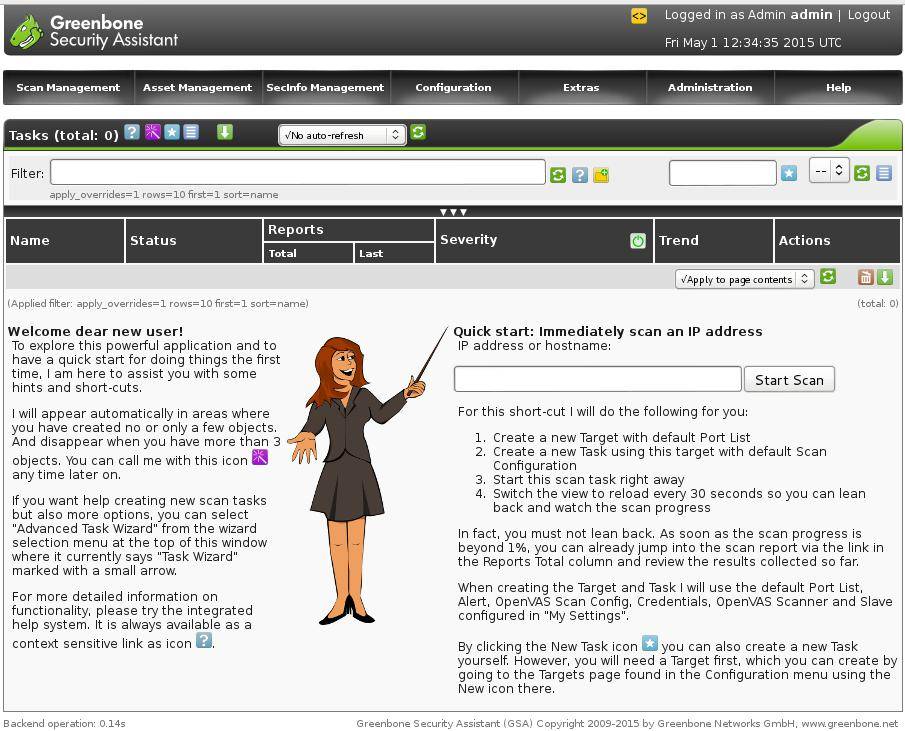

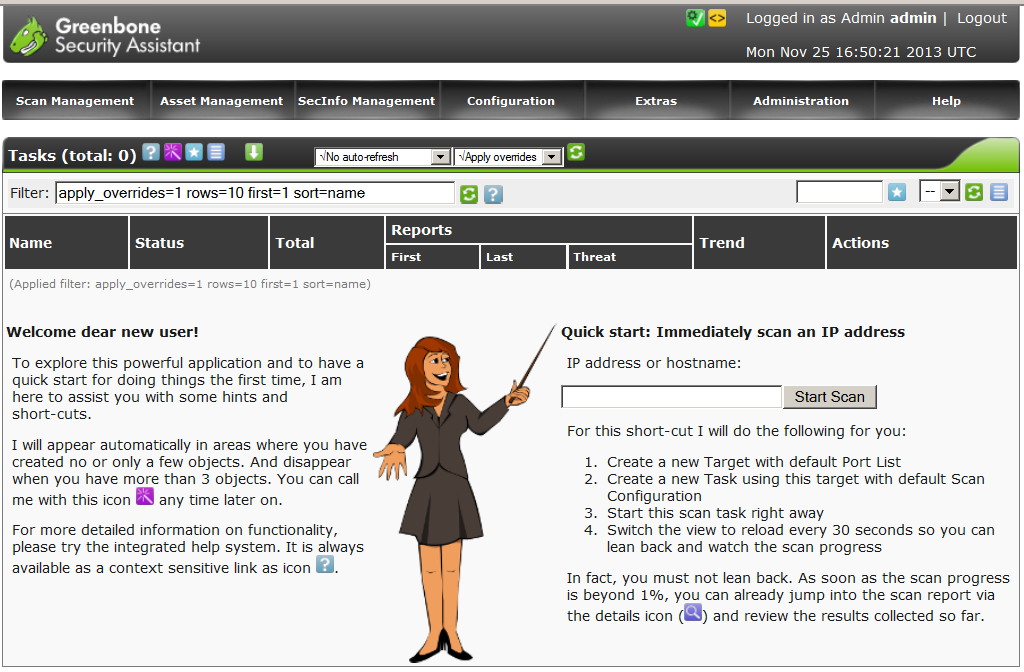

Переходим по адресу localhost :9392 вводим логин и пароль и мы в консоли управления Greenbone Security Assistant.

Далее пример работы с Openvas для сканирования диапазона внутренней сети. Основные настройки заточены под оптимальную скорость проверки каждого хоста.

3.1 Выбираем конфигурацию сканирования.

Идем в раздел Configuration – Scan Configs.

Видим 4 стандартных политики и 1 пустую.

Политики делятся на 2 группы – fast и deep.

Принципиальное различие — в deep не учитывается работа каждого предыдущего скрипта проверки и сбор информации начинается заново.

По моим тестам, это существенно увеличило время сканирования каждого хоста, при отсутствии значимого результата. Поэтому поэтому для большей скорости выбираем политику Full and fast ultimate и клонируем ее нажав на значок овечки  .

.

Теперь, для клона, нам доступны опции редактирования и нажав на значок гаечного ключа  , заглянем внутрь.

, заглянем внутрь.

Опций великое множество, несколько сотен, на скрине, только самое начало. Все опции сгруппированы по подразделам NVT тестов по различным типам операционных систем и сетевого оборудования, по настройкам различных подключаемых утилиты типа nmap, nikto и др.

Называем нашу новую политику Office_scan_config.

Обращаю внимание на следующие пункты.

safe_check–отключение позволит запускаться потенциально опасным NVT тестам, выполнение которых может вызвать падение тестируемого хоста. Использовать аккуратно.

optimize_test– переключатель который задает использовать fast или deep сканирование.

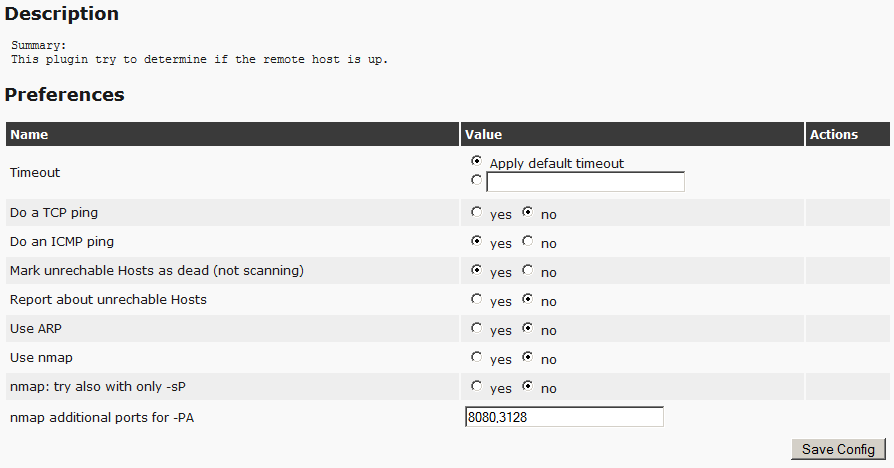

Далее спускаемся до пунктов PingHost и выставляем переключатели, как на скриншоте.

Это позволит сразу исключать пустые адреса и не тратить на них время сканера. Остальные пункты не трогаем.

Не забываем сохранить принятые изменения.

3.2 Прописываем учетную запись для проведения локальных проверок.

Если данный пункт сконфигурирован, то Openvas будет заходить на каждую машину, сканировать установленный софт, локальные настройки безопасности и выкидывать алерты, в случае обнаружения проблем.

Естественно это увеличит время сканирования.

Если не конфигурировать, Openvas ограничится удаленными проверками.

Идем в раздел Configuration –Credentials.

Создаем новую запись, нажав на значок звездочки  .

.

Допустим у нас windows сеть в домене, есть пользователь sec_check, с правами локального администратора на нужных машинах, тогда это будет выглядеть так.

Сохраняем и идем дальше.

3.3 Устанавливаем цели сканирования.

Далее нам нужно забить диапазон адресов для сканирования и определится с набором портов, которые будет проверять Openvas.

Идем в раздел Configuration –Target. Создаем новую цель, нажав на значок звездочки. Задаем ей имя office.

Тут в принципе все понятно, в разделе SMB, мы подключили ранее созданного пользователя для проведения локальных проверок.

В разделе PortList, подключается нужный диапазон портов, в данном случае предлагаемый Nmap-ом набор популярных портов. Выбор в пользу такого диапазона, сделан опять же в пользу оптимизации, дабы не лопатить все 65 тысяч.

В разделе Hosts указываем диапазон ip.

3.4 Запуск!

Идем в раздел ScanManagement — Task. Создаем новую задачу, нажав на значок звездочки.

Последовательно выбираем ранее созданные конфигурации и нажимаем на кнопку CreateTask.

Стартуем.

Идем пить чай.В зависимости от насыщенности сети и мощности сервера, процесс может занять до нескольких часов.

По окончанию процесса мы можем нажать на значок лупы и просмотреть все найденные проблемы.

4. Обновления.

Периодически необходимо подкачивать актуальные сведения об уязвимостях и тесты их выявляющие.

Делается это либо из браузера в разделе Administration. (поочередно во всех 3-х разделах: nvt,scap,cert)

Либо из командной строки, последовательными командами.

openvas-nvt-sync

openvassd

openvasmd --rebuild

openvas-scapdata-sync

openvas-certdata-sync

killallopenvassd

/etc/init.d/openvas-scanner start

/etc/init.d/openvas-manager start

/etc/init.d/openvas-administrator restart

/etc/init.d/greenbone-security-assistant restart

Обладатели мощного железа, могут заглянуть в раздел Settings и выставить большее кол-во параллельных потоков.

Полезные приемы работы в Greenbone Security Assistant. можно найти тут

Успехов в использовании.

Сервис SuggestUse поможет найти альтернативное программное обеспечение для вашего компьютера, мобильного телефона или планшета.

Основная идея заключается в том, что поиск производится по тем приложениям, которые требуется заменить, в результате получаете список альтернатив на основе рекомендаций зарегистрированных пользователей.

— Вы пересели с компьютера на котором установлен Windows, на OS X, но в Windows вы пользовались программой Total Commander которой для OS X не существует. Вы заходите на наш сервис, вводите в поиске TotalCommander для OS X и в результате получаете список альтернативных программ которые работают в системе Mac OS X.— Вам надоела программа которая постоянно вылетает или зависает? Вы также просто можете найти ей альтернативу, введите ее название в поиске, и выберите вашу операционную систему.

Windows Vulnerability Scanner - небольшая бесплатная утилита, которая сканирует операционные системы Windows на предмет обнаружения возможных уязвимостей в системе безопасности ОС и подбора соответствующих патчей для их устранений. Программа совместима с системами Windows XP (Home & Professional), Windows 2000 Server & Professional и Windows 2003. По окончании работы Windows Vulnerability Scanner выводит список обнаруженных брешей, соответствующий уровень опасности и ссылку на патч, их устраняющий. Ведется постоянное логирование всех действий и результатов работы WVS.

Nsauditor Network Security Auditor - сетевой сканер, служащий для осуществления диагностики и мониторинга сетевых компьютеров на предмет обнаружения возможных проблем в системе безопасности. Nsauditor позволяет просматривать открытые порты, запущенные процессы и модули, подробности о загрузке памяти, удаленные адреса и состояния соединейний, имена DNS-серверов, сервисы, связанные с тем или иным соедниением, и т.д. Программа обладает удобным и понятным интерфейсом, встроенной базой возможных. Кроме того, в состав поставки входит более 35 утилит для работы с сетью.

Лицензия: Free Trial, $49.00 to buy

Размер: 5,7 Мб

Офф. сайт: www.nsauditor.com

Sussen – клиент для Nessus Security Scanner. Программа имеет Glade интерфейс пользователя, поддерживает GConf и Anjuta.

Платформы: UNIX

Лицензия: GNU General Public License (GPL)

Офф. сайт: http://dev.mmgsecurity.com/projects/sussen/

XSpider 7 - XSpider разрабатывался как мощный и надежный инструмент, способный эффективно обеспечить процесс мониторинга сетевой безопасности в компьютерной сети любого масштаба. Возможности XSpider позволяют настроить процесс проверки безопасности так, чтобы он требовал минимального вмешательства специалиста в рутинные задачи сканирования. Если сеть содержит различные типы узлов или целые сегменты, требующие специфических настроек режимов проверки, периодичности, доставки отчетов, то и с этой задачей XSpider справляется легко.

Ниже кратко перечислены основные черты XSpider .

1. Наглядный и удобный многооконный графический интерфейс

2. Использование концепций "задач" и "профилей" для эффективного управления процессом мониторинга безопасности

3. Гибкий планировщик заданий для автоматизации работы

4. Одновременное сканирование большого числа компьютеров (ограничивается, как правило, скоростью сетевого канала)

5. Ведение полной истории проверок

6. Генерация отчетов с различными уровнями их детализации

7. Встроенная документация, включающая контекстную справку и учебник

8. Работает под управлением Windows 95/98/Millenium/NT/2000/XP/.NET

9. Низкие аппаратные требования

Особенности сканирующего ядра

1. Полная идентификация сервисов на случайных портах

Дает возможность проверки на уязвимость серверов со сложной нестандартной конфигурацией, когда сервисы имеют произвольно выбранные порты

2. Анализатор структуры www-серверов

Позволяет осуществлять поиск и анализ директорий доступных для просмотра и записи, давая возможность находить слабые места в конфигурации

3. Эвристический метод определения типов и имен www-серверов вне зависимости от их ответа на стандартные запросы

Служит для определения настоящего имени сервера и корректной работы проверок в тех случаях, если конфигурация www-сервера скрывает его настоящее имя или заменяет его на другое

4. Поиск различных уязвимостей в нестандартных скриптах, написанных для www-серверов

Производится проверка произвольных скриптов, установленных на сервере на предмет поиска в них уязвимостей, связанных с неавторизованным получением файлов и атаками, приводящими к выключения сервиса

5. Метод интеллектуального распознавания уязвимостей в известных скриптах для www-серверов

Если конфигурация сервера устраивает ложные срабатывания в разрез с протоколом http, то используется этот метод для корректного поиска уязвимости в скриптах

6. Поиск скрытых директорий в ftp-серверах

Осуществляется поиск директорий, недоступных при обычном просмотре, для оценки устойчивости к подбору скрытых директорий

7. Обработка RPC-сервисов (Windows и *nix) с их полной идентификацией

Обеспечивает возможности определения RPC-сервисов и поиска уязвимостей в них, а также определения конфигурации всего компьютера в целом

8. Специальные механизмы, уменьшающие ложные срабатывания

В различных видах проверок используются специально под них разработанные методы, уменьшающие вероятность ошибочного определения уязвимостей

9. Ежедневное добавление новых уязвимостей и проверок

Оригинальная технология обновления программы позволяет пользователям иметь актуальную базу уязвимостей каждый день при минимальном трафике и временных затратах не прекращая при этом работы программы

Офф. сайт: www.xspider.ru

Nikto – perl сканер уязвимостей Web сервера, с поддержкой SSL. Программа включает поддержку прокси, аутентификацию хоста и SSL. Nikto проверяет (и по возможности эксплуатирует) удаленный Web сервер на наличие известных уязвимостей и неправильной конфигурации. Программа также ищет устарелое программное обеспечение и модули, предупреждает о проблемах в любой версии, поддерживает просмотры через прокси (с идентификацией). Программа легко обновляется через интернет.

Платформы: Perl (any system supporting perl), UNIX, Windows 2000, Windows 95/98, Windows NT, Windows XP

Лицензия: GNU General Public License (GPL)

Офф. сайт: http://www.cirt.net/code/nikto.shtml

Shadow Security Scanner - сканер безопасности для выявления в интернет-, интранет- и экстранет-сетях уязвимостей в установленных сетевых системах. Сканирует не только OS Windows и операционные системы Unix (Solaris, Linux, *BSD etc. ), роутеры, файрволы и системные устройства, но и проверяет уровень безопасности NetBIOS, HTTP, CGI и WinCGI, FTP, DNS, уязвимость DoS, POP3, SMTP, LDAP, TCP/IP, UDP, реестра, сервисов, паролей, MSSQL, IBM BD2, Oracle, MySQL, PostgressSQL, Interbase, MiniSQL и многое другое.

Платформы: 98/ME/NT/2K/XP

Лицензия: Shareware, $299

Размер: 9,98 MB

Офф. сайт: http://www.safety-lab.com

Nessus Security Scanner - Сканер Nessus является мощным и надежным средством, которое относится к семейству сетевых сканеров, позволяющих осуществлять поиск уязвимостей в сетевых сервисах, предлагаемых операционными системами, межсетевыми экранами, фильтрующими маршрутизаторами и другими сетевыми компонентами. Для поиска уязвимостей используются как стандартные средства тестирования и сбора информации о конфигурации и функционировании сети, так и специальные средства, эмулирующие действия злоумышленника по проникновению в системы, подключенные к сети.

В программе существует возможность подключения собственных проверочных процедур. Для этого в сканере предусмотрен специальный язык сценариев, названный NASL (Nessus Attack Scripting Language).

GFI LANguard Network Security Scanner (N.S.S.) - выполнит проверку вашей сети, в поисках потенциальных лазеек, которыми может воспользоваться хакер при проведении атаки.

Проведя анализ операционной системы и приложений, запущенных в вашей сети, GFI LANguard N.S.S. обнаружит все бреши в системе безопасности. Благодаря широчайшим возможностям решения, вы узнаете о потенциальных уязвимостях до того, как они будут обнаружены злоумышленником. GFI LANguard N.S.S. выполнит сканирование всех IP-адресов в вашей сети и предоставит информацию о текущей версии пакета исправлений на указанном компьютере, не установленных заплатках для систем безопасности, точках беспроводного доступа, подключенных USB-устройствах, ресурсах с общим доступом, открытых портах, активных службах и приложениях, записях в системном реестре, слабых паролях, пользователях и группах и др.

Фильтры и отчеты существенно облегчат анализ полученной информации и позволят вам принять своевременные меры по защите сети (например, закрыть неиспользуемые порты, запретить общий доступ или установить последний пакет исправлений). GFI LANguard N.S.S. также предлагает универсальные инструменты для управления пакетами исправлений. После того, как программа выполнила сканирование вашей сети и обнаружила пропущенные «заплатки» и пакеты исправлений (относящиеся к операционной системе или к приложениям) вы сможете выполнить автоматическое развертывание этих пакетов в масштабах всей сети. GFI LANguard N.S.S. также может использоваться для развертывания в сети другого программного обеспечения.

Платформы: Windows 2000/XP

Лицензия: Free Trial, $495.00 to buy

Размер: 16609 kb

Офф. сайт: http://www.gfi.com/

N-Stealth HTTP Security Scanner – мощный инструмент ревизии защиты Web сервера, который просматривает более 19,000 уязвимостей.

Платфомы: Linux, Windows 2000, Windows 95/98, Windows NT

Офф. сайт: http://www.nstalker.com/

Nmap - предназначена для сканирования сетей с любым количеством объектов, определения состояния объектов сканируемой сети а также портов и соответствующих им служб. Для этого Nmap использует много различных методов сканирования, таких, как UDP, TCP connect(), TCP SYN (полуоткрытое), FTP proxy (прорыв через ftp), Reverse-ident, ICMP (ping), FIN, ACK, Xmas tree, SYN и NULL-сканирование. Nmap также поддерживает большой набор дополнительных возможностей, а именно: определение операционной системы удаленного хоста с использованием отпечатков стека TCP/IP, "невидимое" сканирование, динамическое вычисление времени задержки и повтор передачи пакетов, параллельное сканирование, определение неактивных хостов методом параллельного ping-опроса, сканирование с использованием ложных хостов, определение наличия пакетных фильтров, прямое (без использования portmapper) RPC-сканирование, сканирование с использованием IP-фрагментации а также произвольное указание IP-адресов и номеров портов сканируемых сетей.

Платформы: AIX, BSDI, FreeBSD, HP-UX, IRIX, Linux, NetBSD, OpenBSD, Solaris, SunOS, Windows 98/Me/2000/XP

Лицензия: Free

Размер: 2.06 MB